最近我在弄一个 Azure 项目的时候,碰到了 PaaS 服务的网络配置问题,觉得挺有意思的,想跟大家分享一下。Azure 的 PaaS 服务,比如 Azure AI 服务、App Service 这些,网络配置选项直接关系到服务的安全性和访问控制,怎么设置合适,真得好好琢磨一下。今天我就结合 Azure 门户里的实际界面,和大家详细聊聊这三个常见的网络配置选项。

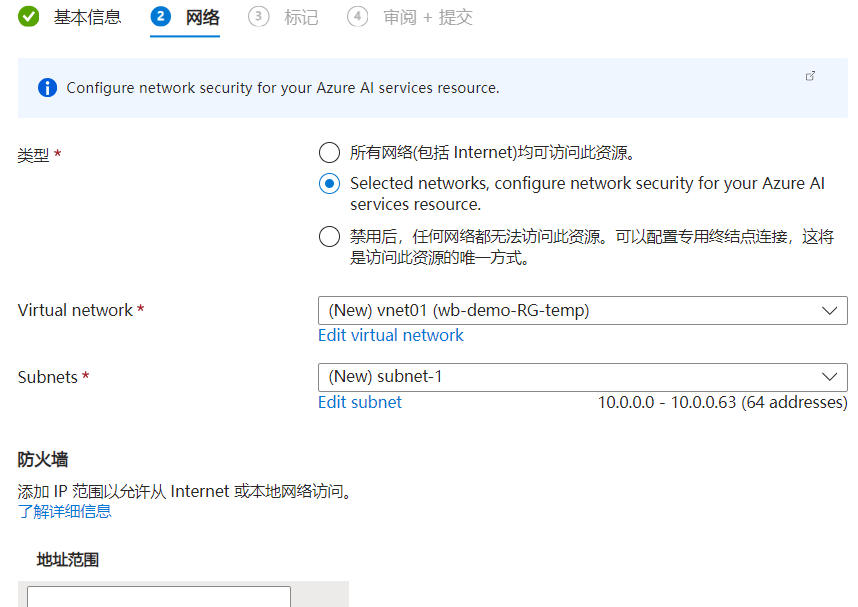

我在 Azure 门户里配置一个 AI 服务资源时,看到网络设置页面里“类型”旁边的三个选项,分别是“所有网络”、“选定网络”和“禁用(专用终结点)”。这三个选项基本上涵盖了大部分使用场景,我会逐一讲解它们的含义、适用场景,还会带点实际配置的例子,让大家更容易上手。

网络配置的三大选项

Azure PaaS 服务的网络配置主要就这三个选择,简单来说:

- 所有网络(包括 Internet)均可访问资源

就是完全开放,谁都能访问你的服务。 - 选定网络,为您的 Azure AI 服务资源配置网络安全

只让指定的网络访问,比如某个公网 IP 或者 Azure 虚拟网络。 - 禁用,任何网络都无法访问资源,可以配置专用终结点

彻底关掉外网访问,只能在 Azure 内部网络里用。

下面我来详细拆解一下这三个选项。

1. 所有网络(包括 Internet)均可访问资源

这个选项的意思很简单:你的 PaaS 服务对全世界开放,不管是 Internet 上的用户,还是 Azure 内部的资源,都能直接连进来。Azure 门户里写的是“所有网络(包括 Internet)均可访问资源”,一看就懂。

适用场景

- 公开服务:比如你开发了一个面向公众的 API,或者一个电商网站,这种情况下你希望全球用户都能访问。

- 开发测试:项目刚起步的时候,可能还没想好安全策略,或者需要从各种地方测试服务,这个选项就很方便。

优缺点

- 优点:配置最简单,创建完服务就能用,不用额外设置。

- 缺点:安全性几乎为零,谁都能访问,容易被恶意攻击。生产环境里一般不会这么用。

小贴士

很多 PaaS 服务刚创建时,默认就是这个选项。所以如果你的服务上线了,记得赶紧检查一下,别忘了改成更安全的配置。

2. 选定网络,为您的 Azure AI 服务资源配置网络安全

这个选项稍微高级一点,意思是只有你指定的网络才能访问服务。怎么指定呢?可以在 Azure 门户里设置允许的公网 IP 地址,或者关联一个 Azure 虚拟网络(VNet)。界面上会显示“选定网络,为您的 Azure AI 服务资源配置网络安全”,选了这个之后,下面会多出配置区域。

具体配置

- 公网 IP:你可以输入具体的 IP 地址或者 IP 范围。比如你公司的公网 IP 是 203.0.113.5,就可以只允许这个 IP 访问。

- 虚拟网络:如果你有 Azure VNet,可以选一个 VNet 或者某个子网。比如我在配置时选了“(New) vnet01”,子网是“subnet-1”,IP 范围是 10.0.0.0 – 10.0.0.63。

适用场景

- 内部使用:比如服务只给公司员工用,可以设置公司网络的 IP 或者 VNet。

- 合作伙伴访问:如果你需要让特定客户访问服务,也可以把他们的 IP 加进来。

优缺点

- 优点:比“所有网络”安全多了,能有效限制访问来源。

- 缺点:还是通过公网访问,只是加了防火墙规则,安全性不算最高。而且 IP 管理起来可能有点麻烦,尤其是 IP 经常变的情况下。

实际例子

我之前配置的时候,选了“选定网络”,然后在“虚拟网络”里选了“vnet01”,子网是“subnet-1”。这样,只有在这个子网里的资源能访问我的 AI 服务。如果还想让公司办公室访问,就可以在“防火墙”里加个 IP 范围,比如 203.0.113.0/24。

3. 禁用,任何网络都无法访问资源,可以配置专用终结点

这个选项是安全性最高的。选了之后,服务就完全不能通过公网访问了,只能通过所谓的“专用终结点”(Private Endpoint)连进来。专用终结点会给你的 PaaS 服务分配一个内网 IP,外面的人完全看不到。Azure 门户里写的是“禁用,任何网络都无法访问资源,可以配置专用终结点,访问受限制的网络连接方式”。

具体配置

- 创建私有终结点:你得先在 Azure 里建一个 VNet,然后在这个 VNet 里创建一个私有终结点。服务会拿到一个内网 IP,比如 10.0.0.5。

- 访问限制:只有在这个 VNet 里的资源,或者通过 VPN、VNet 对等连进来的资源,才能访问服务。

适用场景

- 企业内部服务:比如公司内部的财务系统或者 HR 系统,不希望任何外网能碰到。

- 合规需求:有些行业要求数据不能走公网,这个选项就很合适。

- 敏感业务:涉及核心数据或关键任务的服务,用这个能睡得更踏实。

优缺点

- 优点:安全性拉满,服务完全隔离在私有网络里,外网攻击基本没戏。

- 缺点:配置麻烦点,需要懂点 VNet 和网络基础。而且访问范围小,客户端必须在 VNet 里。

小贴士

配置私有终结点时,记得检查 DNS 设置,确保服务名称能正确解析到内网 IP。不然可能会连不上。

配置页面一览

为了让大家更直观,我简单描述一下 Azure 门户里的网络配置页面。页面标题是“为您的 Azure AI 服务资源配置网络安全”,下面就是“类型”部分的三个选项。选“选定网络”时,会多出“虚拟网络”和“防火墙”配置区。我的截图里选的是“选定网络”,虚拟网络是“vnet01”,子网是“subnet-1”,IP 范围是 10.0.0.0 – 10.0.0.63。防火墙部分还有个提示,可以加 IP 范围控制公网访问。

怎么选?看需求!

这三个选项其实没有绝对的好坏,关键看你的需求:

- 公开服务或者临时测试:选“所有网络”,简单粗暴。

- 有限制的访问:选“选定网络”,兼顾安全和灵活性。

- 高安全要求:选“禁用 + 专用终结点”,放心又省心。

我个人建议,如果是生产环境,最好从“选定网络”起步,能满足大部分需求。如果涉及敏感数据或者合规要求,那就直接上“专用终结点”。

总结

Azure PaaS 服务的网络配置选项给我们提供了很大的灵活性,从完全开放到彻底封闭,总有一款适合你。弄清楚这三个选项的区别和用法,能帮你在安全性和便利性之间找到平衡。希望这篇文章能给大家一点启发,如果有啥疑问或者经验,欢迎留言交流!